В первой статье я рассказал вам об OSINT и его важности для поиска угроз. Аналогичные методы можно использовать для получения токенов из localStorageи sessionStorage. Вредоносные URL-адреса, содержащие межсайтовые сценарии, обычно используются в качестве помощников социальной инженерии в фишинговых письмах или вредоносных ссылках в Интернете. 👉 Не используем JavaScript прямо в HTML, например в атрибутах onclick, onerror. Именно поэтому мы честно показываем те значения, на которые вы можете рассчитывать, исходя из технической готовности сайта, его наполнения и времени, которое планируется затратить на его продвижение.

XSS стал причиной некоторых из крупнейших утечек данных, включая утечки в British Airways и eBay, подвергая миллионы пользователей риску кражи данных, взлома учетных записей и мошенничества. Подчеркнем, что понимание того, что такое Cross-Site Scripting, типов атак Cross-Site Scripting и лучших способов их предотвращения, имеет важное значение для обеспечения безопасности современных веб-приложений. Есть много разных методов, чтобы внедрить вредоносный код на сайт и обойти защитные фильтры. Даже мелкая ошибка в обработке пользовательского ввода может стать входной точкой для атаки. Современный интернет наполнен разнообразными угрозами, которые могут причинить ущерб как пользователям, так и владельцам веб-ресурсов.

Кибербезопасность не только для специалистов по безопасности, она для всех. Современные браузеры могут блокировать простейшие XSS-атаки, анализируя их контекст. Например, Content Material Security Coverage (CSP) предотвращает выполнение подозрительных скриптов.

Злоумышленники обычно используют Stored XSS для атак на платформы с высоким трафиком. Поскольку вредоносная нагрузка остается на сервере, она может затронуть тысячи пользователей до обнаружения. XSS-уязвимости существуют всегда и бывает проблематично найти их xss это вручную.

DOM-Based уязвимость – специфика данной уязвимости заключается в манипуляции Doc Object Mannequin (DOM) на клиентской стороне. Здесь вредоносный код внедряется и исполняется в контексте браузера, что делает защиту от таких атак особенно сложной задачей для разработчиков и тестировщиков. Это связано с тем, что проверка данных должна проводиться как на сервере, так и на стороне клиента. Отражённая уязвимость – возникает, когда вредоносный скрипт внедряется в ответ от сервера на запрос пользователя. Как правило, такая атака происходит посредством отправки специально созданного URL или формы. Тестировщик, проверяющий безопасность, должен учитывать, что данные могут быть введены и переданы на сервер, а затем отразиться в ответе на страницу.

- Известные или, возможно, печально известные уязвимости межсайтового скриптинга использовались в виде атак, известных как атаки с тележками, для кражи информации о кредитных картах пользователей из онлайн-форм оплаты.

- Межсайтовый скриптинг или XSS-уязвимости являются распространенной угрозой, которую необходимо устранить как можно скорее, если та была обнаружена.

- В декабре 2020 года в технологическом секторе появились новости о сложном взломе с участием SolarWinds – набора инструментов для управления сетью.

- XSS-уязвимость может привести к потере репутации сайта, краже информации пользователей и наступлению юридической ответственности.

- В последнем случае опасные скрипты размещают на сервере веб-ресурса, они выполняются браузером при доступе к любой из его страниц.

В этой статье я расскажу вам о двух наиболее часто используемых уязвимостях, связанных с Zip-файлами. Я объясняю, откуда берутся эти уязвимости и как они могут использовать системы. Маленькие квадраты линий и форм встречаются повсюду, от ведомых и управляемых государством, таких как Новый Южный Уэльс, Австралия, до независимых розничных торговцев и развлекательных заведений. В декабре 2020 года в технологическом секторе появились новости о сложном взломе с участием SolarWinds – набора инструментов для управления сетью.

И почему злоумышленнику удается внедрить свой код в чужое приложение без доступа к его исходникам. В 2016 году XSS-атака на сайт Yahoo позволила злоумышленникам заразить устройства пользователей вредоносным ПО через электронную почту. При открытии письма, которое приходило на почту пользователей, код выполнялся автоматически, без дополнительных действий со стороны пользователя.

Однако, для реализации этого вида скриптинга пользователь должен посетить специально сформированную ссылку, которую злоумышленнику нужно распространить. В этой статье будут разобраны основные техники скриптинга, причина «популярности» эксплуатации XSS-уязвимостей у хакеров, способы защиты со стороны пользователя и потенциальный ущерб, который может нанести хакер в ходе XSS-атаки. Это может показаться излишним, но существуют брандмауэры веб-приложений, специально разработанные для предотвращения распространенных веб-атак, таких как XSS и SQL Injection. Использование брандмауэра веб-приложений (WAF) не обязательно для большинства приложений, но для приложений, требующих строгой безопасности, они могут быть отличным ресурсом.

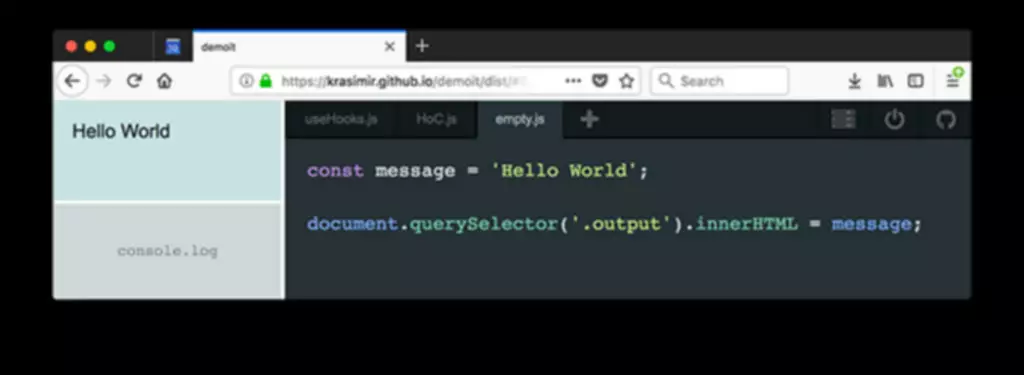

Пример Mirrored Xss

Например, эти скрипты могут храниться в базе данных или профиле пользователя. Всякий раз, когда https://deveducation.com/ кто-то получает доступ к скомпрометированному ресурсу, скрипт выполняется автоматически. Они позволяют внедрять свой вредоносный код на сайтах, что приводит к появлению проблем не только у владельцев ресурса, но и пользователей. XSS в DOM-модели возникает на стороне клиента во время обработки данных внутри JavaScript-сценария. При некорректной фильтрации возможно модифицировать DOM атакуемого сайта и добиться выполнения JavaScript-кода в контексте атакуемого сайта.

Важно избегать innerHTML и использовать методы, работающие напрямую с DOM-деревом, например textContent. Межсайтовые сценарии работают манипулируя уязвимым веб-сайтом, чтобы он возвращал пользователям вредоносный JavaScript. Когда вредоносный код выполняется в браузере жертвы, злоумышленник может полностью скомпрометировать его (жертвы) взаимодействие с приложением.

Сбор Osint Для Поиска Угроз

Настройте CSP-заголовки для запрета inline-скриптов и ограничения доверенных источников для загрузки скриптов. Когда другие пользователи зайдут на страницу prompt инженер с этим комментарием, в их браузерах выполнится скрипт. Этот код может не только показывать сообщения, но и красть куки или отправлять данные злоумышленнику. XSS заставляет веб-сайт возвращать вредоносный код JavaScript, а CSRF(/articles/security/csrf/) побуждает пользователя-жертву выполнять действия, которые он не намеревался совершать. Если на сайте нет валидации файлов, которые загружают пользователи, этим тоже могут воспользоваться злоумышленники. На сайте магазина запчастей есть форма загрузки файлов без ограничений по формату.

Например, есть такие программы, как Bug Bounty, XSSer, DOMinator, XSStrike и др. Если он выставлен в TRUE, JavaScript никак не сможет узнать, что такая cookie вообще выставлена и не сможет ее прочитать и передать злоумышленнику даже в том случае, если ему удастся найти XSS на вашем проекте. В отличие от формы, валидацию URL разработчик сделать не мог – любой пользователь в своем браузере может ввести любой URL, какой захочет, в том числе и с любым значением GET-параметра.